Tersine Mühendislik ile Programların Kaynak Kodlarına Erişme Araçları

Tersine mühendislik, bir ürünün veya sistemin yapısını, işlevini ve çalışma prensiplerini analiz ederek, tasarımını ve geliştirme sürecini anlamaya yönelik bir süreçtir. Yazılım alanında ise bu, genellikle derlenmiş (compiled) veya yorumlanmış (interpreted) bir programın kaynak koduna erişmek, çalışma mantığını anlamak ve potansiyel güvenlik açıklarını tespit etmek amacıyla yapılır. Bu yazıda, tersine mühendislikte kullanılan bazı önemli araçlara ve bu araçların nasıl kullanıldığına değineceğiz.

Tersine Mühendislik Neden Yapılır?

Tersine mühendislik, farklı amaçlarla yapılabilir:

- Güvenlik Analizi: Bir yazılımın güvenlik açıklarını bulmak ve yamalamak.

- Uyumluluk: Farklı sistemler arasında uyumluluk sağlamak.

- Öğrenme: Bir yazılımın nasıl çalıştığını anlamak ve yeni teknikler öğrenmek.

- Yazılım Onarımı: Kaynak kodu kaybolmuş veya hasar görmüş yazılımları onarmak.

- Lisans Kontrolü: Yazılım lisansının ihlal edilip edilmediğini kontrol etmek.

- IDA Pro: Endüstri standardı olarak kabul edilen, güçlü bir disassembler ve debugger’dır. Birçok farklı işlemci mimarisini ve dosya formatını destekler.

- Ghidra: NSA (National Security Agency) tarafından geliştirilen, açık kaynaklı ve ücretsiz bir disassembler’dır. IDA Pro’ya benzer özelliklere sahiptir ve giderek daha popüler hale gelmektedir.

- Radare2: Açık kaynaklı, komut satırı tabanlı bir araçtır. Disassembler, debugger ve hex editörü olarak kullanılabilir.

Ancak, tersine mühendislik yaparken yasal sınırlamalara dikkat etmek önemlidir. Bir yazılımın lisans sözleşmesi, tersine mühendisliği yasaklayabilir. Bu nedenle, tersine mühendisliğe başlamadan önce ilgili lisans sözleşmesini incelemek ve yasalara uygun hareket etmek gereklidir.

Tersine Mühendislik Araçları

Tersine mühendislik için kullanılan araçlar, hedef yazılımın türüne ve karmaşıklığına göre değişiklik gösterir. İşte en yaygın kullanılan araçlardan bazıları:

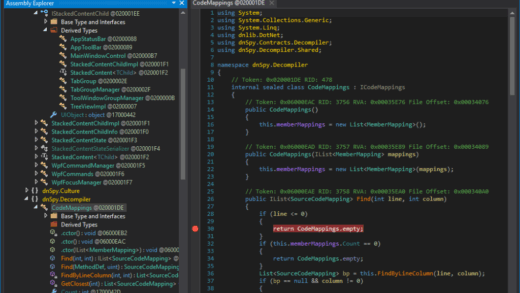

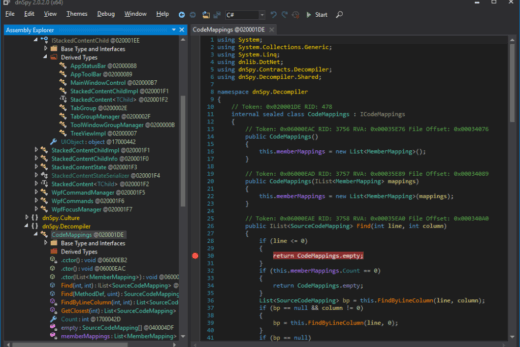

1. Disassembler’lar (Sökücüler)

Disassembler’lar, makine kodunu (machine code) veya assembly diline çevirerek, programın düşük seviyeli bir temsilini oluştururlar. Bu sayede, programın temel çalışma prensipleri anlaşılabilir. Popüler disassembler’lar şunlardır:

Örnek: Bir x86 mimarisine ait makine kodunun IDA Pro ile sökülmesi sonucu elde edilen assembly kodu:

assembly

push ebp

mov ebp, esp

sub esp, 0x10

mov DWORD PTR [ebp-0x4], 0x5

mov eax, DWORD PTR [ebp-0x4]

add eax, 0x10

mov DWORD PTR [ebp-0x8], eax

mov eax, DWORD PTR [ebp-0x8]

push eax

call printf

add esp, 0x4

mov eax, 0x0

leave

ret2. Decompiler’lar (Kaynağa Dönüştürücüler)

Decompiler’lar, makine kodunu veya assembly dilini, daha okunabilir ve anlaşılabilir bir yüksek seviyeli dile (C, C++, Java vb.) dönüştürmeye çalışır. Bu, programın çalışma mantığını anlamayı kolaylaştırır. Ancak, decompiler’lar her zaman mükemmel sonuçlar vermeyebilir ve elde edilen kod, orijinal kaynak kodundan farklı olabilir. Popüler decompiler’lar şunlardır:

Örnek: Java bytecode’unun JD-GUI ile decompile edilmesi sonucu elde edilen Java kodu:

java

public class Main {

public static void main(String[] args) {

int x = 5;

int y = x + 10;

System.out.println(y);

}

}3. Debugger’lar (Hata Ayıklayıcılar)

Debugger’lar, bir programın çalışma zamanında incelenmesine ve kontrol edilmesine olanak tanır. Programın bellek içeriği, değişken değerleri ve çağrı yığını gibi bilgileri görüntülemek için kullanılabilirler. Bu sayede, programın nasıl çalıştığı ve potansiyel hataların nerede oluştuğu anlaşılabilir. Popüler debugger’lar şunlardır:

Örnek: GDB ile bir C programının debug edilmesi:

c

#include <stdio.h>int main() {

int x = 5;

int y = x + 10;

printf("y = %dn", y);

return 0;

}

GDB ile programı çalıştırıp, `x` ve `y` değişkenlerinin değerlerini inceleyebiliriz.

4. Hex Editörleri

Hex editörleri, bir dosyanın içeriğini onaltılık (hexadecimal) formatta görüntülemek ve düzenlemek için kullanılır. Bu, dosyanın düşük seviyeli yapısını anlamak ve küçük değişiklikler yapmak için faydalıdır. Popüler hex editörleri şunlardır:

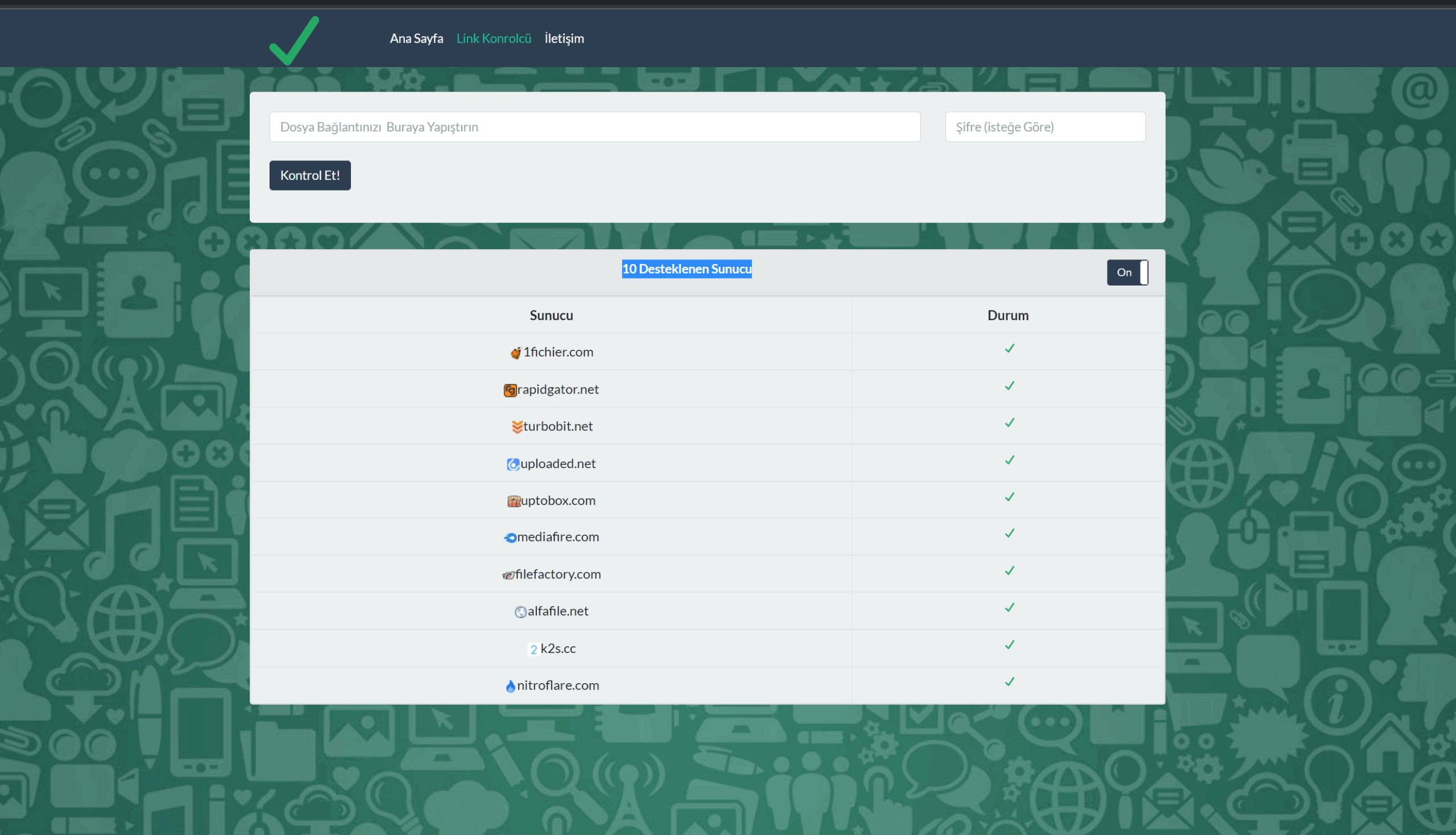

5. Ağ İzleme Araçları (Network Sniffers)

Ağ izleme araçları, ağ üzerinden geçen verileri yakalamak ve analiz etmek için kullanılır. Bu, bir uygulamanın ağ trafiğini anlamak ve potansiyel güvenlik açıklarını tespit etmek için faydalıdır. Popüler ağ izleme araçları şunlardır:

Sonuç

Tersine mühendislik, yazılımın derinlemesine anlaşılması ve analiz edilmesi için güçlü bir araçtır. Ancak, bu araçların kullanımı yasal sınırlamalara tabidir ve etik kurallara uygun olarak kullanılmalıdır. Bu yazıda bahsedilen araçlar, tersine mühendisliğe başlamak için iyi bir başlangıç noktasıdır. Her bir aracın kendi özelliklerini ve kullanım alanlarını öğrenerek, yazılım analiz becerilerinizi geliştirebilirsiniz.